Después de culpar inicialmente a una “interrupción no planificada del sistema” de que sus redes informáticas estuvieran fuera de servicio desde la madrugada del lunes, Apex Capital Corp. y su filial, TCS Fuel, confirmaron que los sistemas de ambas empresas fueron objeto de un ataque de malware.

La banda de ransomware BlackByte se atribuye la responsabilidad de haber infectado los sistemas operativos de una de las mayores empresas de factoring de Estados Unidos, Apex Capital, con sede en Fort Worth, Texas, que, a su vez, dejó fuera de servicio la red de TCS Fuel.

En febrero, el FBI y el Servicio Secreto de Estados Unidos (USSS) publicaron un informe conjunto sobre ciberseguridad (CSA por sus siglas en inglés) acerca de BlackByte. El informe describía a la banda como “un grupo de Ransomware-as-a-Service que encripta archivos en sistemas host Windows comprometidos, incluyendo servidores físicos y virtuales”.

Algunos camioneros de pequeñas empresas que utilizan Apex Capital para factorizar sus cuentas por cobrar o para abastecer de combustible a sus camiones utilizando tarjetas de combustible con descuento a través de TCS dijeron a FreightWaves que se alarmaron el lunes por la mañana cuando no pudieron iniciar sesión en los sistemas de las empresas, abastecer de combustible a sus camiones o acceder a los fondos para pagar a sus propietarios-operadores.

Apex Capital y TCS Fuel se especializan en la prestación de servicios financieros para las pequeñas y medianas empresas de transporte.

Sherry Leigh, directora de producto y marketing de Apex, reiteró a FreightWaves y a sus clientes que la empresa “sigue siendo financieramente fuerte”.

“Fuimos infectados por un malware, y seguimos trabajando sin descanso para que nuestros sistemas vuelvan a estar en línea”, dijo Leigh en un correo electrónico. “La buena noticia es que nuestros sistemas centrales y las bases de datos de los clientes permanecen intactos y estamos logrando que nuestro procesamiento vuelva a estar en línea. Sin embargo, esto sigue siendo un proceso lento”.

El martes, Leigh se negó a comentar qué datos podrían haber sido robados por los hackers que accedieron al sistema de Apex.

A última hora del miércoles, Chris Bozek, presidente de Apex Capital Corp, publicó un mensaje en el sitio web de la compañía y en sus cuentas de redes sociales, incluyendo Twitter, sobre sus esfuerzos para financiar a sus clientes de transporte.

“Nuestros empleados siguen trabajando con diligencia para procesar las facturas y financiar a nuestros clientes”, dijo Bozek en el comunicado. “A pesar de estas circunstancias difíciles, estamos haciendo todo lo posible para ofrecerles el mejor servicio posible”.

Brett Callow, analista de amenazas de Emsisoft, confirmó que BlackByte fue el responsable del ataque de ransomware a Apex Capital y que está utilizando métodos evolutivos para dirigirse a sus víctimas.

“Verás que tienen algunas tácticas nuevas”, dijo Callow a FreightWaves. “Las víctimas pueden pagar para prolongar el tiempo hasta que se publiquen los datos [confidenciales], para que se borren los datos (supuestamente), mientras que cualquiera puede pagar para descargarlos”.

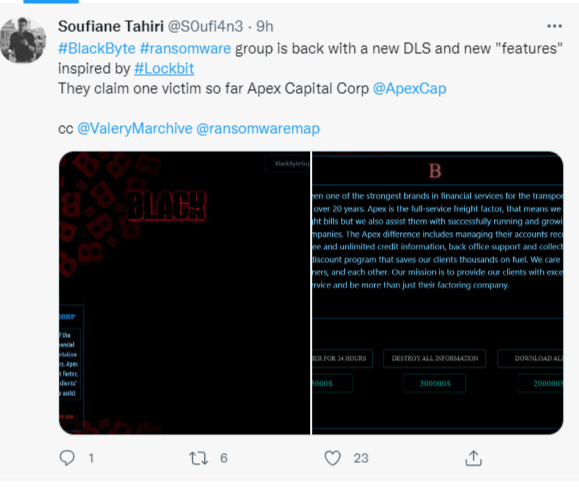

Según la demanda del ransomware de BlackByte, cualquiera puede pagar 5.000 dólares para prolongar la publicación de los datos de la empresa durante 24 horas, 300.000 dólares para destruir toda la información y 200.000 dólares para descargar todos los datos de Apex. Soufiane Tahiri, un ingeniero de seguridad de la información, compartió detalles sobre el ataque de malware en su cuenta de Twitter a primera hora del miércoles.

“El precio [para descargar los datos] podría establecerse intencionadamente bajo”, dijo Callow. “Los hackers pueden esperar que las víctimas crean que el bajo precio dará lugar a que uno o más terceros lo compren en caso de que no paguen la demanda para que los datos (supuestamente) sean retirados del mercado”. Los terceros en cuestión podrían ser otros ciberdelincuentes o quizás incluso competidores [de Apex]”.

Callow dijo que no está claro dónde está basada la operación de BlackByte, pero añadió que es posible que haya alguna coincidencia con otra operación de ransomware: Conti.

“Además, el hecho de que los desarrolladores puedan tener su sede en un país o países concretos no significa que sea de donde procede el ataque. Los grupos “alquilan” efectivamente su ransomware a afiliados que lo utilizan en sus ataques, y los afiliados pueden estar basados en cualquier lugar”, dijo.

Bozek dijo que Apex está trabajando sin descanso para que “nuestros sistemas vuelvan a funcionar”.

Esta es una historia en desarrollo.

¿Tienes una historia que compartir? Envíame un email aquí. Su nombre no se utilizará sin su permiso en un artículo posterior.